Afgelopen oktober was het weer Cybersecurity maand en er was in die maand veel aandacht voor dit onderwerp. Maar het helpt natuurlijk niet als je hier alleen die ene maand per jaar op focust. Dat is een mooi bruggetje naar het derde deel van deze BLOG reeks. De cyberrisico’s en de noodzaak en urgentie om hier iets aan te doen zijn helder. UNO kan je als strategische IT-partner helpen. Onze directeur Mark-Peter van Rijn geeft je in deze blogreeks aan de hand van een stappenplan concrete handvatten hoe je jouw specifieke securityrisico’s kan aanpakken.

Onder de naam “Stap voor stap grip op je cybersecurity van jouw organisatie” publiceren we de volgende drie delen:

Deel 1: Direct grip op je cyberrisico’s; zorg dat de basis op orde is! klik hier

Deel 2: Creëer inzicht met een cyberrisicoanalyse. klik hier

Deel 3: Bescherm, beveilig en bewaak! Dat doe je met Microsoft Zero trust en een cybersecurity-roadmap

Deel 3: Bescherm, beveilig en bewaak! Dat doe je met Microsoft Zero trust en een cybersecurity-roadmap

In de vorige twee blogs hebben we gekeken naar het op orde brengen van de basis en daarna het in kaart krijgen van jouw specifieke risico’s. Maar voor de risico’s die je wilt wegnemen moeten nu ook echte oplossingen komen. In deze blog staan we stil bij het implementeren van de middelen die je kunnen helpen en hoe je hier een continu proces van maakt.

Zoals jullie weten is UNO gespecialiseerd in het oplossen van vraagstukken waarbij de tools van Microsoft als basis dienen. In dit stuk staan we dan ook vooral stil bij de cybersecuritymiddelen vanuit de Zero Trust benadering van Microsoft en kijken we naar hoe je de juiste tools op effectieve wijzen inzet.

Waarom de traditionele perimeteraanpak niet meer werkt

Wat ik vaak merk als ik met IT-verantwoordelijken van onze klanten spreek, is dat het bij het verlagen van cybersecurity risico’s nog steeds heel vaak over een vrij klassieke benadering gaat. Er wordt vaak gegrepen naar traditionele vormen van beveiligen terwijl de huidige manier van werken vaak om iets anders vraagt. Daarom is het goed als we daar nog even bij stil staan.

Het IT-landschap van veel organisaties is beschermd volgens de perimeter-aanpak. Die aanpak beschermt de buitengrenzen van jouw IT-landschap. Vergelijk het met een kasteel. Alles wat je wil beschermen bevindt zich binnen dat kasteel. Stevige muren, een slotgracht met ophaalbrug en wachters die vanuit de torens indringers verjagen zorgen voor de beveiliging. Dit voorbeeld staat in de tegenwoordige tijd, maar de verledentijdsvorm zou beter zijn. Nu we hybride werken en medewerkers op elke plek en elk apparaat hun werk kunnen doen, houdt die traditionele manier van beveiligen namelijk geen stand meer.

Je mensen, apparatuur en data verlaten continu de kasteelmuren en moeten dus op elke locatie beschermd worden. En dat kasteel is niet meer waar al je data staat, je data staat overal verspreid in de Cloud en op verschillende devices van je medewerkers

Het is duidelijk: de traditionele perimeterbeveiliging is niet meer toereikend. Deze aanpak kan de complexiteit van het hybride werken, de toename van het aantal eindpunten en de moderne IT-omgevingen niet bijbenen. Elk apparaat, elke werkplek en elk stukje informatie moet apart beveiligd worden. Daarvoor is een ander type beveiliging nodig, een gelaagde aanpak: Zero Trust.

Gelaagde aanpak met Zero Trust

Zero Trust weet zich – in tegenstelling tot de traditionele beveiligingsmodellen – effectief aan te passen aan de complexe moderne omgeving. In deze omgeving worden apparaten en gegevens beschermd ongeacht de locatie waar zij zich bevinden of het type apparaat dat binnen organisaties wordt gebruikt.

Zero Trust gaat uit van 3 basisprincipes:

- Nooit vertrouwen, altijd verifiëren

- Ga uit van inbreuk en misbruik

- Least privilege: geef enkel toegang tot wat nodig is

Het is belangrijk dat je, voor de risico’s die je in kaart hebt gebracht, bij het kiezen van de oplossingen altijd deze 3 principes als uitgangspunt hanteert.

Van gelaagde aanpak naar echte oplossingen

Om te zorgen dat die wirwar aan oplossingen een beetje overzichtelijk blijft, zijn de verschillende oplossingen ingedeeld in 6 categorieën.

- Identiteit – Beveiligen van het account van de medewerker. Ben jij wie je bent?

- Endpoint – Beveiligen van de werkplek van de medewerker. Mag jij toegang krijgen tot dit device? En is dit device veilig genoeg om mee te werken?

- Data – Beveiligen van de data van de organisatie. Mag jij bij deze informatie? En wat mag je met deze informatie?

- Apps – Beveiligen van de toegang tot apps en de informatie die daarin staat. Heb jij toegang tot deze app? En mag data uit deze app gekopieerd worden?

- Infrastructuur – Workloads zijn geïdentificeerd en voorzien van een identiteit. Je kunt informatie nu monitoren en abnormaal gedrag opsporen.

- Netwerk – Segmenteer je netwerk-workloads, encrypt data of zet threat protection in.

5 stappen bij implementeren van Zero Trust oplossingen

STAP 1 | Welke risico’s wil je beschermen?

Zoals je in mijn vorige blog hebt kunnen lezen is het, voor je direct in de actiemodus schiet, goed om stil te staan bij jullie specifieke situatie. Als organisatie heb je de verantwoordelijkheid voor heel veel verschillende soorten gegevens. Gegevens over klanten, relaties, medewerkers en het bedrijf. Deze en alle bijbehorende IT-assets hebben elk hun eigen aanpak nodig als het gaat om bescherming. Het is belangrijk om deze goed in kaart te brengen en de juiste keuzes te maken. Binnen deze stap bepaal je direct hoe groot of complex je het maakt voor jouw organisatie. Niet alles hoeft tegelijkertijd over te schakelen op Zero Trust. Je kunt bijvoorbeeld beginnen met de fysieke werkplekken en apparaten, vervolgens de toepassingen beetpakken die je nog zelf host (zoals een klantsysteem) en daarna kijken of je de Office-omgeving moet beschermen. Het NCSC adviseert om Zero Trust alleen bij vervangings- en uitbreidingsinvesteringen toe te passen, en niet op bestaande systemen.

Wil je het stappenplan wat ik deel 2 van deze reeks heb geïntroduceerd nog even bestuderen?

Lees hier het blog: Deel 2/3: Stap voor stap grip op de cybersecurity van jouw organisatie

STAP 2 | Breng de informatiestromen in kaart

Per onderdeel dat je wil beschermen (bepaald in stap 1) breng je in kaart wat er allemaal met dit onderdeel gebeurt. Gegevens binnen de IT-omgeving worden geplaatst, geraadpleegd, aangepast en verwijderd. Al deze informatiestromen zijn van belang om helder in kaart te hebben. Anders kun je later nooit op een volledige manier het beleid bepalen wat er mag gebeuren met die data. Bijvoorbeeld: waar komt deze specifieke laptop allemaal, op welke (WiFi-)netwerken logt hij in en met welke systemen communiceert het apparaat? Maar ook; welke toepassingen communiceren met dit stuk data of deze toepassing en over welke lagen in het netwerk gaat dit? Aan de hand van dit beeld wordt de juiste segmentatie met Zero Trust opgezet.

STAP 3 | Ontwerp de beveiliging vanuit de ‘protect surface’

Vroeger werd gekeken naar het ‘aanvalsoppervlak’; het gebied dat aangevallen zou kunnen worden. Bij Zero Trust wordt het omgedraaid en wordt gekeken naar het te beschermen oppervlak, de zogeheten ‘protect surface’. Met het hybride werken komen medewerkers en data overal en daarmee is het aanvalsoppervlak haast niet meer controleerbaar. Laat staan te beveiligen. Bij stap 3 bekijken we het beveiligen dus vanuit de data of de IT-asset zelf. Daarvan weet je immers altijd wat het is. Denk hierbij aan de documenten waarmee je werkt of de data die in een applicatie worden opgeslagen. Elk stukje wordt apart beschermd. In deze stap wordt het feitelijke ontwerp van de beschermende maatregelen gemaakt. Hier worden ook de benodigde, vaak technische, middelen gekozen.

STAP 4 | Maak beleid voor het te beveiligen onderdeel

Het gekozen ontwerp in de vorige stap levert de mogelijkheden om de gekozen onderdelen te beschermen. In het beleid wordt bepaald wat er nu eigenlijk mag. Per onderdeel bepaal je het beleid voor de toegang tot dit onderdeel. Een goede manier om dit te doen is door de Kipling-methode te gebruiken: wie, wat, wanneer, waar, waarom en hoe. Door antwoord te geven op deze vragen, maak je inzichtelijk op welke manier toegang moet zijn geregeld.

STAP 5 | Bewaken en onderhoud van beveiliging

Hiervoor kunnen verschillende Microsoft-oplossingen worden ingezet. Dankzij de huidige cloudcapaciteit, die de afgelopen jaren enorm is toegenomen, kunnen er enorme hoeveelheden data worden opgeslagen en verwerkt. Die data worden geanalyseerd en in combinatie met artificial intelligence en machine learning gebruikt om te reageren op verdachte bewegingen. Medewerkers kunnen worden getraind om deze data te interpreteren en zo de cybersecurity binnen jouw organisatie naar een steeds hoger niveau te brengen.

Maak een Roadmap voor alles wat je verwacht te gaan doen

Cybersecurity is niet een projectje dat je 1 x uitvoert en daarna kunt vergeten. Het is een doorlopend programma waar je periodiek stappen in neemt. Wij geloven sterk in een integrale aanpak waarbij IT ook echt iets moet bijdragen aan jouw onderneming en niet alleen een tool moet zijn. En datzelfde geldt voor security. Voor de meeste organisaties geldt dat digitaal veilig zijn onderdeel is geworden van de strategie. Denk nog even terug aan de uitspraak van Gartner dat 60% van de organisaties hun beslissingen met wie ze samenwerken baseren op cyberrisico’s.

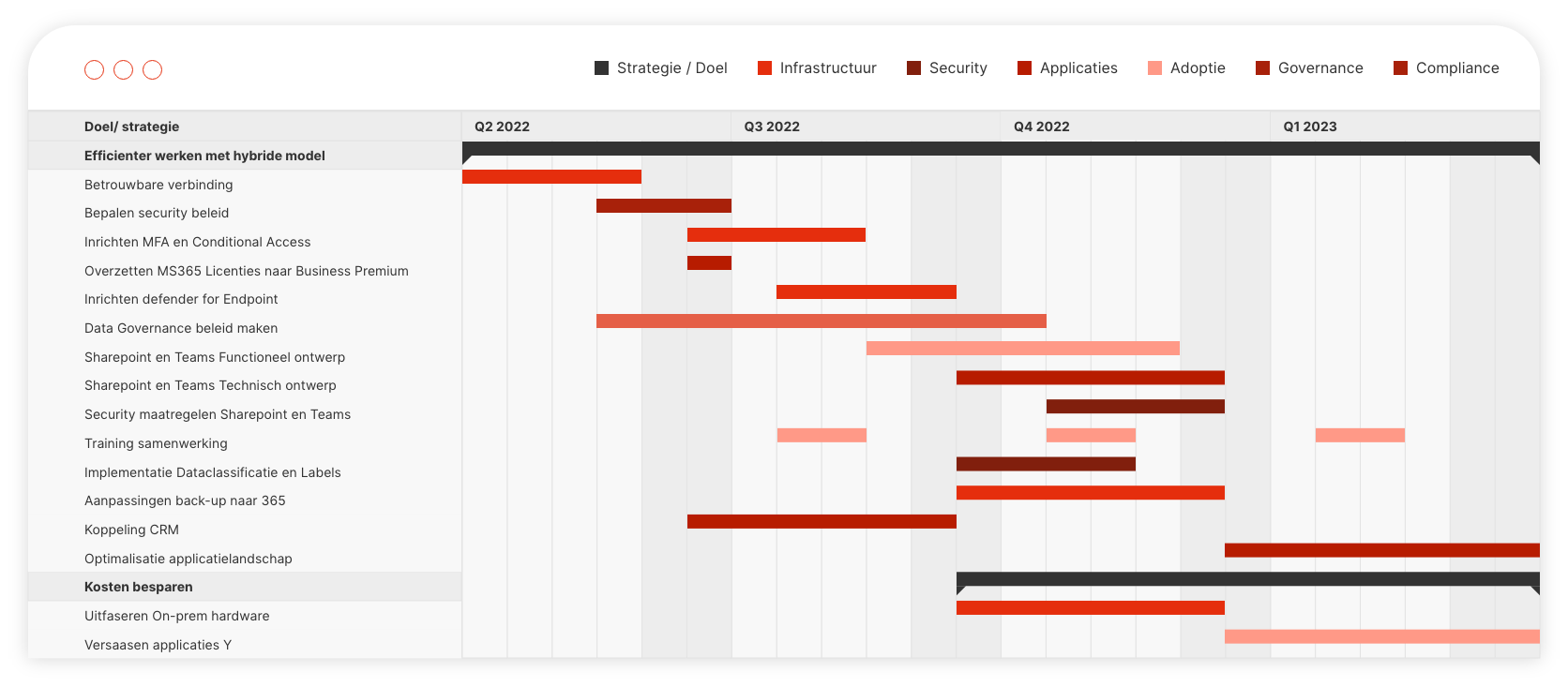

Om te zorgen dat al je acties die je neemt in je IT-landschap bijdragen aan jouw strategie is het belangrijk dat je hier een roadmap van maakt. Zo houd je grip op je toekomst. Je wil hierin een bepaalde mate van voorspelbaarheid, zowel in planning als in kosten. Daarnaast helpt het stellen van doelen je ook om die te bereiken. Door je securitymaatregelen onderdeel te laten zijn van je totale roadmap, naast de activiteiten die je neemt op het gebied van infrastructuur, compliance of bijvoorbeeld applicaties, zorg je ervoor dat je ze ook echt gaat uitvoeren en dat je zicht houdt op hun bijdrage aan je overall strategie.

Heb je behoefte om te sparren of zoek je een partner die je volledig kan ondersteunen bij een cyberrisicoanalyse? We helpen je graag. Wij focussen daarbij niet alleen op het ontwikkelen van de juiste beveiliging, maar zorgen er ook voor dat je medewerkers er op een verantwoorde manier mee omgaan. Wil je weten waar jouw organisatie staat op het gebied van beveiliging? Neem contact met ons op of mail mij op mrijn@uno.nl of bel naar 070-3300010.

Mark-Peter van Rijn

Directeur bij UNO